IoT och säkerhet: vad du behöver veta

Warren Buffet säger att cybersäkerhet är det största hotet mänskligheten står inför, till och med farligare än kärnvapen. Det kan låta lite överdrivet, men att skydda uppkopplade enheter och nätverk – och förstå hur man gör det effektivt – kommer att vara av största vikt när IoT fortsätter att bli en kritisk del av din affärsstrategi.

Företag fortsätter att säga att det är viktigt för dem att ta itu med säkerhetsfrågor och att det fortfarande står högt på deras agenda – men ändå görs inte tillräckligt trots ökade risker och sårbarheter, och konsekvenserna av att inte ta itu med säkerheten kan potentiellt påverka inte bara deras egna företag utan även samhället i stort.

IoT-säkerhet handlar inte bara om att vara tekniskt säker, utan också om att informera användare om vad som händer med deras information och enheter så att de kan fatta välgrundade beslut om hur de vill att informationen ska hanteras. Det handlar också om att utbilda anställda i hur man hanterar data och enheter.

Data fungerar som ett fönster in i våra liv – och när det gäller ditt företag kan det fungera som ett fönster inte bara in i ditt företag utan även in i dina kunders verksamheter. Känslig data är extremt värdefull och kan i fel händer utgöra ett allvarligt hot.

Konsekvenserna av att inte ta itu med säkerhetsrisker är omfattande. Tills alla tre lager av IoT-säkerhet är hanterade och under kontroll kommer ditt företag och dina kunder att fortsätta vara sårbara.

IoT & säkerhet: bakgrunden

Många företag har traditionellt antagit att vilken IoT-lösning som helst är säker, och även om de har haft skickliga IT-avdelningar som arbetar med digital säkerhet överlag, har de ofta inte fokuserat på att utveckla en implementeringsplan specifikt för sina IoT-lösningar. Samtidigt har säkerhetsexperter länge pekat på den potentiella risken med stora mängder osäkra uppkopplade enheter, och vissa säger att det krävs flera stora globala attacker innan säkerheten tas på allvar – när det väl sker kommer alla att inse hur viktigt det är för alla företag som implementerar IoT att ha en säkerhetsstrategi.

I takt med att medvetenheten ökar har även kvaliteten på säkerhetsåtgärderna förbättrats. Detta innebär att de flesta IoT-komponenter har en viss säkerhetsnivå, men det är fortfarande upp till den som utvecklar eller designar lösningen att se till att dessa komponenter fungerar bra tillsammans. Med andra ord finns det ingen magisk lösning – du måste fortfarande utveckla och implementera din egen strategi för säkerhet.

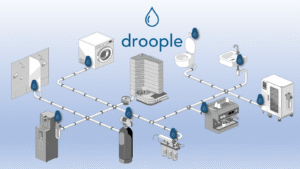

Tre lager av IoT-säkerhet du bör överväga:

- Fysisk teknik – allt från hårdvara till mjukvara till infrastruktur

- Rättighetshanteringssystem – vem har tillgång till vad

- Information – hur du kommunicerar med kunder och slutanvändare – och vad som händer med din information

IoT & säkerhet: attacker, risker och att skydda sig själv

Attacker och skydd är två sidor av samma mynt. Och attacker eller problem (risker) kan komma både inifrån och utifrån, så konsekvenserna av att inte hantera säkerhetsrisker är mycket omfattande.

Topp 3 IoT-säkerhetsrisker enligt Tele2 IoT:

- Data- och enhetsstöld

- Data- och enhetsmanipulation

- Efterlevnad av datalagring

Dessutom kan det vara mycket svårt att upptäcka säkerhetsintrång. Om du inte har insikten eller kunskapen om IT och säkerhet kanske du inte ens märker att det händer förrän det är för sent.

När vi pratar om säkerhet menar vi attackytan – i princip hur mycket exponering du har. Det är så enkelt som att veta att när du går ut på vintern, ju mer hud du har exponerat, desto snabbare blir du kall. Att ta itu med säkerhet är samma sak: ju mindre exponering du har, desto mindre risk finns det. Du får inte hypotermi om du har rätt skydd.

De flesta enheter levereras med standardlösenord, och användningen av standardlösenord ligger till grund för majoriteten av sårbarheterna. Det är snabbt och enkelt för någon att kontrollera om du inte är korrekt lösenordsskyddad, så att ändra standardlösenord är avgörande. Och om din enhet är på det offentliga Internet kommer den snabbt att indexeras av sökmotorer, som då skapar en lista över enheter med dörren vidöppen och pang! Du har ett säkerhetsproblem.

Att inte uppdatera är lika stort problem för företag som implementerar IoT som för lekmän som inte bryr sig om att uppdatera sin webbläsare eller operativsystem. Uppdatering är ett enkelt, enkelt sätt att öka säkerheten – men det är ett steg som ofta förbises.

Att inte ha en verifierad uppdateringscykel är också en risk och kan leda till att någon får tillgång till dina enheter och manipulerar dem – med andra ord fjärrstyr dem.

Ett annat scenario är att någon får tillgång till dina enheter inte för att ändra eller manipulera något, utan för att använda dina enheter som ett sätt att attackera andra enheter. Med andra ord skapar de en armé av enheter som kan användas för att attackera ditt företag. Ta MIRAI-botnätet: osäkra IoT-enheter sänkte stora delar av USA:s kärninfrastruktur på Internet, inklusive Twitter, Netflix, CNN med flera, och kaos uppstod.

MIRAI Botnet kan vara ett ganska extremt exempel, men titta på ditt eget företag och fråga dig själv var riskerna finns. Var i din setup kan du upptäcka sårbarheter och vad kan du göra för att åtgärda dem?

Changing default passwords and updating regularly are two steps you should be implementing right away.

Som lekmän, när vi tänker på säkerhet, oroar vi oss för om våra sociala mediekonton har blivit hackade eller om våra bankuppgifter har komprometterats, men hackning är också ett stort problem inom IoT.

If you are hacked any data could be modified – and any data that is modified cannot be trusted.

Till exempel, om ditt kärnkraftverk rapporterar specifika beteenden till myndigheterna, kan en hacker ändra den datan under transporten, vilket leder till att beslut fattas baserat på felaktiga fakta. Hackaren kan ändra revisionsspår och göra det mycket svårt och kostsamt att identifiera vilken information som är korrekt och vilken som inte är det.

Naturligtvis har inte alla hacks teoretisk potential för så drastiska konsekvenser. Ta den fiktive bonden John, som har placerat små sensorer över sina vidsträckta fält. Du kanske inte tror att det skulle vara värdefullt för någon annan än honom att veta hur våt jorden är eller när han ska skörda, men om skördefönstret bara är tre eller fyra dagar och hans enheter skickar komprometterad information eller de inte fungerar och han inte vet att de inte fungerar, kan han förlora hela sin skörd. Detta skulle inte bara påverka hans resultat utan även livsmedelsförsörjningskedjan.

Inom EU är en stor risk att inte följa GDPR, EU:s allmänna dataskyddsförordning. Att inte följa reglerna är inte bara dåligt för dig – du kommer att möta enorma böter, vilket får enorm påverkan på din vinst – det är också dåligt för dina kunder och slutanvändare.

Att överföra känslig data mellan dina enheter och ditt operationscenter kan leda till avlyssning, där någon får information om ditt företag eller en av dina kunder som du inte vill att de ska ha – och som de inte borde få ha.

Ett enkelt exempel är en ansluten pacemaker: enligt GDPR har patienten/kunden rätt att få all känslig information överförd privat och skyddad. Om den informationen är komprometterad, säg bara att eftersom någon lyckades hacka ditt system står du inför stora problem.

Alla säkerhetsrisker innebär inte dataintrång, men varje attack som hindrar dig från att sälja produkter eller tjänster – eller till och med hindrar dig från att fakturera dina kunder – kan orsaka en rad oönskade problem.

Att vara medveten om eventuella sårbarheter samtidigt som man vidtar rätt steg för att skydda sig själv minskar eventuella säkerhetsrisker.

Skydda dig själv

De flesta sårbarheter som utnyttjas av hacker-/hackargemenskapen har varit kända i mer än sex månader. Även om sårbarheter oftast har en patch och det finns en uppdatering tillgänglig, så har du stor risk om du väntar ett år med att uppdatera eftersom ju längre du väntar med uppdateringen desto vanligare blir skanningarna. Som ett resultat kommer fler och fler angripare att känna till din sårbarhet, vilket gör det mycket lättare att ta sig in i ditt system.

Det finns två typer av angripare att tänka på:

| 1. Opportunistisk | 2. Utvalda |

| Opportunistiska hackare skannar ständigt och utnyttjar varje sårbarhet. Tänk på det som en inbrottstjuv som går genom ett område och försöker varje dörr för att se vilken som är olåst. Det är lågt och de vet att de kan ha tur när som helst, och hitta en guldgruva av information. Vad de gör med den informationen är det ingen som vet. | Å andra sidan spelar hackare som utför riktade attacker inte på chansen. De vill ha tillgång till specifika system och arbetar med en mycket högre nivå av engagemang. En riktad attack kräver mer arbete för att ta sig in i ett specifikt system: hackare måste hitta den och veta vad de ska göra med den. Det är mycket svårare att skydda sig mot en riktad attack eftersom dessa typer av angripare är mycket mer ihållande. |

Om du använder en spårningsenhet skulle du helst bli ombedd att uppdatera mjukvaran, men även om din telefon, surfplatta eller laptop ger push-notiser om uppdatering, är de flesta IoT-enheter inte tillräckligt smarta för att uppdatera sig själva, så du kan behöva göra detta manuellt.

Ibland är det dock inte möjligt att uppdatera dina IoT-enheter, vilket innebär att du måste byta ut dem för att uppgradera ditt system. Detta är en viktig aspekt att ta hänsyn till när du väljer din IoT-lösning.

A mobile network system makes it difficult to go from one device to another, so someone who compromises one device will have a tough time accessing the rest. This reduces the ability of attacks/infections spreading.

Självklart finns det inget som säger att du måste lägga dina enheter på det offentliga Internet. Med ett privat APN exponeras aldrig dina enheter mot (offentliga) Internet, så de kommer aldrig att dyka upp i en sökmotor. Men observera att även om du tar en komprometterad enhet från internet och lägger den på ett privat nätverk kan den ändå vara komprometterad – men skadorna den kan orsaka och risken för exponering minskar. Dessutom kommer dina enheter att vara isolerade inte bara från varandra utan även från andra kunder, vilket verkligen höjer ribban när det gäller säkerhet.

Hur du skyddar dig själv: IoT-säkerhetschecklistan

- Uppdatera din mjukvara regelbundet och i tid.

- Byt dina standardlösenord.

- Säkra åtkomstuppgifter.

- Begränsa exponeringen (brandväggar, privata nätverk, etc.).

- Begränsa åtkomsten till system (endast personer och datorer som behöver åtkomst).

- Placera inte ditt affärskritiska fabrikskontrollsystem på samma system som ditt huvudkontor. Inkludera starka processer för anställda.

- Ha ett skickligt IT-team, utbilda dig själv och sök aktivt efter säkerhetsintrång.

- Ha säkerhet som en del av din IoT-design- och strategiprocess.

- Riskanalys – detta hjälper dig att särskilja de olika risknivåerna och utvärdera därefter.

Privat APN-faktaruta

| Tjänst | Privat APN | Privat APN med IPSec VPN | Privat APN med Privat sammankoppling |

| Säker överföring av data | + | ++ | +++ |

| Industri | Ej tillgängligt | ++ | +++ |

| Skalning av dataöverföringskapacitet | + | ++ | +++ |

Ur ett säkerhetsperspektiv bör du ha nollförtroende och implementera starka processer, revision, kontroll, övervakning och riskbedömningar. Det är inte så att du inte litar på dina anställda, det är att du inte kan lita på att något inte komprometteras. Någons laptop kan bli komprometterad utan att de vet om det, och det kan räcka för att få hackare in i ett säkert system. Mot bakgrund av detta bör du inte placera ditt affärskritiska fabrikskontrollsystem på samma system som ditt huvudkontor. Om någon får ett virus på sin laptop hemma och sedan tar med det in på kontoret kan det inte bara påverka andra arbetsmaskiner, utan även infektera fabriksgolvet – och det blir mycket svårt att bli av med den infektionen.

Att ha en väl genomtänkt implementeringsplan för din IoT-säkerhetsstrategi är lika viktigt som att ha en övergripande IoT-strategi: du sparar pengar och minskar potentiella huvudvärk.

Att förstå riskerna och problemen som kan uppstå samtidigt som du utbildar dig själv om hur du kan skydda dig själv är avgörande. Precis som du har ett IT-team som ser till att dina datorer är skyddade, bör du också ha ett team som säkerställer att din IoT-lösning inte är sårbar för attacker. Att välja rätt teknik och sedan vidta nödvändiga åtgärder för att skydda den hjälper till att hålla din lösning säker samt din information och dina kunders information säker.

Läs mer om säkerhet här.

Om du vill veta mer, vänligen kontakta oss.